W dobie cyfryzacji coraz wiecej instytucji i firm umozliwia weryfikacje tożsamości za pomoca aplikacji mobilnych. Pozwala to znaczaco przyspieszyc procesy rejestracji, obslugi klienta czy dostepu do róznych zasobów. Równoczesnie niesie to za soba cały szereg wyzwan zwiazanych z bezpieczenstwem danych osobowych i interoperacyjnościa systemów.

W ostatnich kilku latach obserwujemy prawdziwy wysyp takich rozwiązań, szczególnie w sektorze finansowym, administracji publicznej oraz w systemach kontroli dostępu do budynkow i obiektow specjalnych. Warto wiec przyjrzeć się bliżej temu, jak działaja takie aplikacje i jakie standardy zapewniaja ich bezpieczne funkcjonowanie.

Kluczowe standardy i wytyczne

Odpowiednie standardy to podstawa bezpiecznych systemow weryfikacji tozsamosci. Bez nich kazda firma tworzyłaby własne rozwiazania, co prowadziloby do chaosu i problemów z bezpieczeństwem. Najwazniejsze z nich to:

- NIST SP 800-63 – to fundamentalne wytyczne dotyczace proofingu i uwierzytelniania w systemach cyfrowych. Ten dokument precyzyjnie określa poziom wiarygodnosci tozsamości (IAL), metody uwierzytelniania (AAL) oraz federacji (FAL) (Digital Identity Guidelines – NIST SP 800-63). Mowiac bardziej przystepnym jezykiem – określa “jak bardzo pewni jesteśmy, że uzytkownik jest tym, za kogo sie podaje”.

- REAL ID Act – to amerykanskie przepisy, które szczegółowo określaja wymagania dla mDL (mobile driver’s license) oraz innych aplikacji mobilnych słuzacych do weryfikacji tozsamości (REAL ID Act – DHS). Chociaż dotyczą głównie USA, wiele krajow wzoruje swoje rozwiazania wlasnie na tych przepisach.

- FICAM – to kompleksowy model zarzadzania tozsamościa dla agend rzadowych, który sprytnie laczy wymagania NIST SP 800-53 z wytycznymi NIST SP 800-63 (FICAM Mapping – idmanagement.gov). Model ten zyskuje popularnosc rowniez w zastosowaniach komercyjnych.

- Verifiable Credentials – to nowatorska koncepcja otwartych, zdecentralizowanych tozsamosci, szeroko omawiana m.in. w programie badawczym Carnegie Mellon University (ID Authority Ecosystems – CMU). To przyszłościowe podejscie, które moze zrewolucjonizowac sposób, w jaki myślimy o cyfrowej tozsamości.

Glowne protokoly i technologie

Znajac juz podstawowe standardy, warto przyjrzeć sie konkretnym protokolom i technologiom używanym w aplikacjach do weryfikacji tożsamosci:

OAuth 2.0 / OpenID Connect

Sa to podstawowe standardy stosowane do autoryzacji i federowanego uwierzytelniania, ktore umozliwiaja bezpieczne przekazywanie tokenow dostepu i informacji o uzytkowniku. Mozna je porównać do “cyfrowych przepustek”, które pozwalaja na dostep do chronionych zasobow bez koniecznosci podawania hasla za kazdym razem.

Co ciekawe, to wlasnie te protokoły stoją za wiekszoscia przycisków “Zaloguj sie przez Google/Facebook” które widujemy na róznych stronach internetowych. W aplikacjach mobilnych działaja na podobnej zasadzie, choc sa znacznie lepiej zabezpieczone.

FIDO2 / WebAuthn

To nowoczesny protokol uwierzytelniania bezhaslowego opracowany wspólnie przez W3C i FIDO Alliance. Umozliwia uzywanie kluczy sprzetowych lub biometrii (odcisk palca, skan twarzy) zamiast tradycyjnych haseł. Jest coraz czesciej implementowany w aplikacjach mobilnych, poniewaz smartfony maja juz wbudowane czytniki biometryczne.

FIDO2 eliminuje glowna słabosc tradycyjnych haseł – fakt, ze mozna je wykrasc lub złamac. Zamiast tego uzywamy czegoś, co fizycznie posiadamy (telefon) lub czym jesteśmy (biometria).

mDL (Mobile Driver’s License)

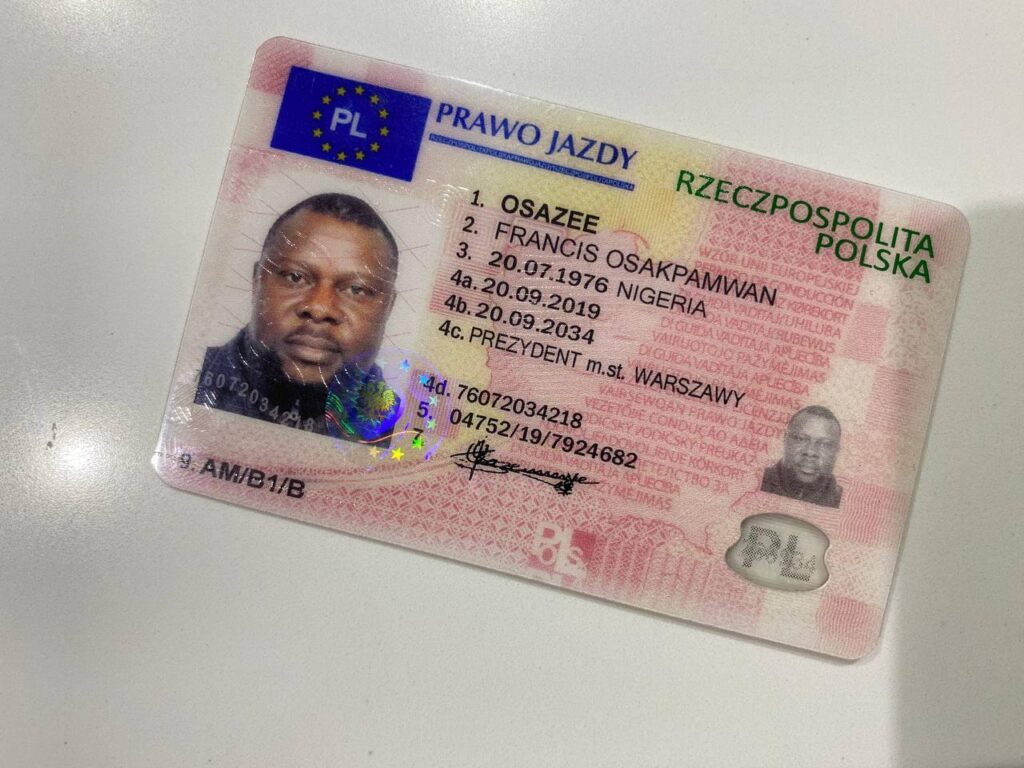

To format cyfrowej legitymacji przechowywanej w telefonie, oparty o standard ISO/IEC 18013-5. Umozliwia kontrolowany odczyt danych przez czytnik NFC, co oznacza, ze mamy kontrole nad tym, które dane udostepniamy weryfikującemu. Jest to realizowane przez aplikacje zgodne z REAL ID Act.

Wyobraź sobie, ze podczas kontroli drogowej policjant nie musi fizycznie brac do reki twojego prawa jazdy – wystarczy, ze zblizy swoj terminal do twojego telefonu i odczyta tylko te dane, ktorych potrzebuje. Wszystko odbywa sie w sposob bezpieczny i zaszyfrowany.

Weryfikacja dokumentow (ID Proofing)

To złozony proces potwierdzania autentycznosci dokumentu oraz dopasowania twarzy uzytkownika do zdjecia w dokumencie. Odbywa sie on zgodnie z wytycznymi NIST SP 800-63A (Enrollment & Identity Proofing – NIST SP 800-63A).

Podczas takiej weryfikacji aplikacja analizuje zabezpieczenia dokumentu (mikrodrukar, elementy widoczne w UV, hologramy) oraz wykonuje zaawansowane porównanie biometryczne “na żywo” zrobionego selfie ze zdjeciem z dokumentu.

Studium przypadku: mobilna weryfikacja w usłudze bankowej

Na przykładzie polskiego banku XYZ możemy zobaczyc, jak te wszystkie standardy działaja w praktyce:

Bank wdrożył nowoczesna aplikacje mobilna, w której:

- Nowy klient najpierw skanuje swoj dowod kolekcjonerski, a aplikacja automatycznie odczytuje dane z dokumentu (OCR) oraz analizuje zabezpieczenia (mikrodruki i elementy widoczne w UV).

- Nastepnie aplikacja porównuje selfie wykonane “na zywo” ze zdjeciem z dokumentu, wykorzystując zaawansowane algorytmy biometrii twarzy.

- Po pozytywnej weryfikacji, w telefonie tworzony jest unikalny token FIDO2, ktory przechowuje klucz kryptograficzny słuzący do uwierzytelniania przy kolejnych logowaniach.

- Cały ten proces spelaania rygorystyczne wymagania NIST SP 800-63B dotyczące poziomu AAL2 (Authentication & Lifecycle Management – NIST SP 800-63B).

Dzięki takiemu rozwiązaniu, klient moze zalozyc konto bankowe w ciagu kilku minut, bez wychodzenia z domu, a jednoczesnie bank ma pewnosc, ze osoba po drugiej stronie jest faktycznie ta, za która sie podaje.

Najczestsze pytania

P: Czy aplikacje mobilne są faktycznie bezpieczniejsze od tradycyjnych metod weryfikacji?

O: To zalezy od konkretnej implementacji – odpowiednio wdrozone protokoły (jak FIDO2 czy OIDC) oraz nowoczesne techniki szyfrowania moga zapewnić zdecydowanie wyzszy poziom ochrony niż tradycyjne metody. Jednoczesnie, słabo zaprojektowana aplikacja moze byc łatwym celem dla hakerów. Kluczowa jest tu zgodność z najnowszymi standardami branżowymi.

P: Jakie największe wyzwania stoja przed systemami mDL?

O: Głównymi wyzwaniami sa: zapewnienie interoperacyjności miedzy rozlicznymi systemami używanymi w róznych krajach, standaryzacja komunikacji przez NFC, a także zachowanie prywatnosci danych zarowno w chmurze jak i na urządzeniu. Istotnym problemem jest tez zagrożenie zwiazane z kradzieża smartfona – choc biometria znacząco je ogranicza.

P: Co z osobami starszymi lub tymi, którzy nie mają nowoczesnych smartfonów?

O: To rzeczywiscie istotny problem. Wiele instytucji równolegle do rozwoju aplikacji mobilnych, utrzymuje tradycyjne kanały weryfikacji tozsamsoci. Wazne jest, aby cyfrowa transformacja nie prowadzila do wykluczenia części społeczeństwa.

Przyszlosć mobilnej weryfikacji tozsamości

Patrząc w przyszłośc, widac kilka wyraznych trendów:

- Coraz większa integracja z dokumentami narodowymi – wiele krajow (w tym Polska) pracuje nad cyfrowymi wersjami dowodow osobistych i praw jazdy dostępnych w aplikacjach mobilnych

- Rozwój biometrii behawioralnej – poza statycznymi cechami (twarz, odcisk palca) systemy analizuja wzorce zachowan użytkownika

- Blockchain jako alternatywa dla scentralizowanych systemow – zapewnia nienaruszalność danych i pełna kontrolę użytkownika nad własna tożsamością

- Rozszerzona rzeczywistosc (AR) jako narzedzie do bezpieczniejszej weryfikacji tożsamosci w realnym swiecie

Te technologie juz są testowane i w niedalekiej przyszłości mogą stac sie standardem w aplikacjach do weryfikacji tożsamości.

Podsumowanie końcowe

Mobilne systemy weryfikacji tozsamosci to bez watpienia przyszłosc bezpiecznych usług online oraz wielu procesow wymagających identyfikacji w świecie rzeczywistym. Dzięki powszechnej dostępności smartfonów, zaawansowanym protokołom bezpieczenstwa oraz standardom takim jak dokumenty kolekcjonerskie, systemy te moga również wspierac zachowanie autentyczności historycznych dokumentów, np. podczas aukcji, w muzealnych katalogach czy prywatnych kolekcjach.

Chociaż wyzwania związane z bezpieczeństwem i prywatnościa nadal istnieją, korzyści z mobilnej weryfikacji tożsamości sa ogromne – od oszczednosci czasu i kosztów, przez wiekszą wygode, aż po ograniczenie ryzyka oszustw. Jak w przypadku kazdej nowej technologii, kluczem do sukcesu będzie znalezienie równowagi miedzy innowacyjnością a bezpieczeństwem.

A Ty, czy korzystasz juz z jakiejs aplikacji do weryfikacji tożsamosci?